Shopping cart

Recent Posts

Subscribe

Sign up to get update news about us. Don't be hasitate your email is safe.

Breaking news :

Sign up to get update news about us. Don't be hasitate your email is safe.

Des chercheurs en cybersécurité ont révélé une vaste campagne de SEO poisoning ayant compromis plus de 8 500 sites WordPress, utilisés pour rediriger les visiteurs vers des pages malveillantes déguisées en téléchargements de logiciels populaires. Cette opération, en cours depuis au moins décembre 2022, reste active en 2025.

table des matières

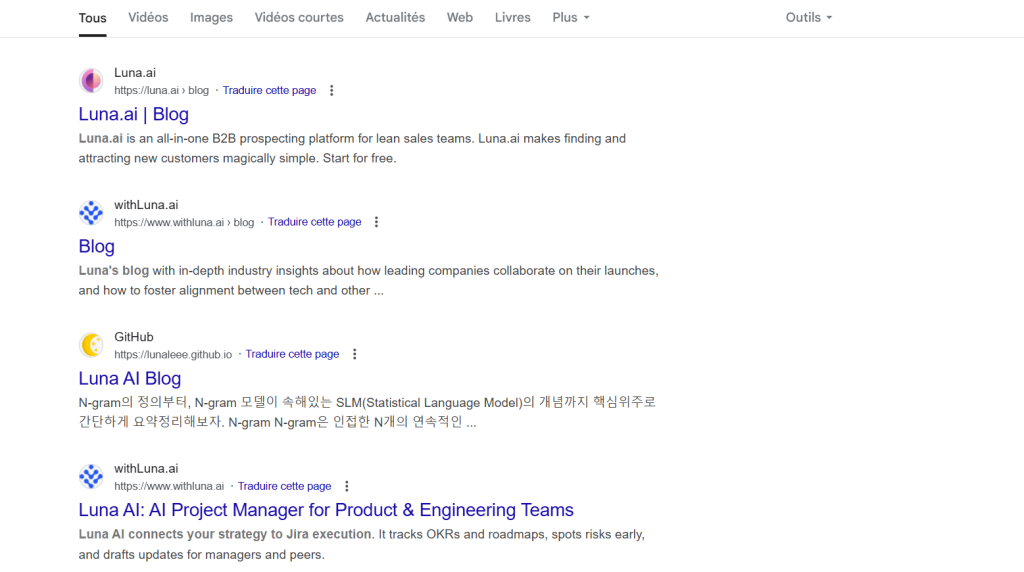

ToggleLa technique dite de SEO poisoning consiste à manipuler les résultats des moteurs de recherche afin de diriger les internautes vers des sites compromis. Dans ce cas précis, les attaquants ont infiltré des milliers de sites WordPress, modifié leur contenu ou injecté du code malveillant pour faire apparaître leurs fausses pages parmi les premiers résultats de recherche.

L’objectif : piéger les utilisateurs recherchant des logiciels légitimes comme Notepad++, Adobe Reader, VLC, 7-Zip, ou encore CCleaner, en les redirigeant vers de faux installateurs infectés par des malwares.

Une fois le site WordPress compromis, les attaquants y injectent des pages ou redirections invisibles aux administrateurs, mais optimisées pour les moteurs de recherche. Lorsqu’un utilisateur clique sur un lien de recherche Google, il est dirigé vers un site intermédiaire contrôlé par les attaquants, puis redirigé vers un domaine malveillant hébergeant le faux programme d’installation.

Les fichiers proposés à l’utilisateur contiennent divers types de malwares, parmi lesquels :

Stealers de données (mots de passe, cookies, cryptomonnaies),

Trojans d’accès à distance (RAT),

Téléchargeurs de charges additionnelles.

Les fichiers malveillants sont souvent hébergés sur Dropbox, Discord CDN, GitHub, ou d’autres services cloud réputés, afin de contourner les systèmes de filtrage traditionnels.

L’analyse de Sekoia révèle que plus de 39 000 mots-clés de recherche différents ont été ciblés, liés à des logiciels ou outils largement utilisés. Les domaines utilisés dans la campagne sont fréquemment renouvelés pour éviter la détection, et beaucoup sont hébergés sur des infrastructures résidentielles via des proxies ou VPNs.

Une caractéristique notable de la campagne est sa capacité à s’adapter aux requêtes des utilisateurs : les pages malveillantes sont générées dynamiquement pour correspondre exactement à la recherche effectuée, renforçant ainsi leur crédibilité.

Cette campagne rappelle à quel point il est risqué de télécharger des logiciels depuis des sources non officielles. Voici les mesures essentielles à adopter :

Téléchargez toujours les logiciels depuis les sites officiels des éditeurs ou des plateformes de confiance (Microsoft Store, Apple Store, etc.).

Utilisez un antivirusLogiciel de détection et suppression de malwares. ESET protège contre les ransomwares. NIST à jour et activé en temps réel.

Sensibilisez vos équipes aux risques liés aux recherches Google pour télécharger des outils.

Surveillez les performances de votre site WordPress : une baisse soudaine de trafic, des redirections suspectes ou des pages inconnues peuvent indiquer une compromission.

Mettez à jour WordPress, vos thèmes et extensions régulièrement pour éviter les vulnérabilités connues.

La compromission de milliers de sites WordPress pour manipuler les résultats de recherche est une stratégie à grande échelle, discrète mais redoutable, exploitant la confiance que les utilisateurs accordent aux moteurs de recherche et aux outils numériques populaires.

Dans un contexte où les chaînes d’infection se complexifient, la vigilance individuelle ne suffit plus : une approche globale de la cybersécurité, combinant technologies, bonnes pratiques et sensibilisation, devient indispensable.