Shopping cart

Recent Posts

Subscribe

Sign up to get update news about us. Don't be hasitate your email is safe.

Breaking news :

Sign up to get update news about us. Don't be hasitate your email is safe.

Les environnements de développement intégrés (IDE), tels que Microsoft Visual Studio Code, Visual Studio, IntelliJ IDEA et Cursor, sont devenus des outils indispensables pour les développeurs du monde entier. Mais leur popularité en fait également des cibles de choix pour les cybercriminels. Une récente étude menée par les chercheurs de OX Security met en lumière une faille de vérification critique affectant le processus de validation des extensions dans ces plateformes.

table des matières

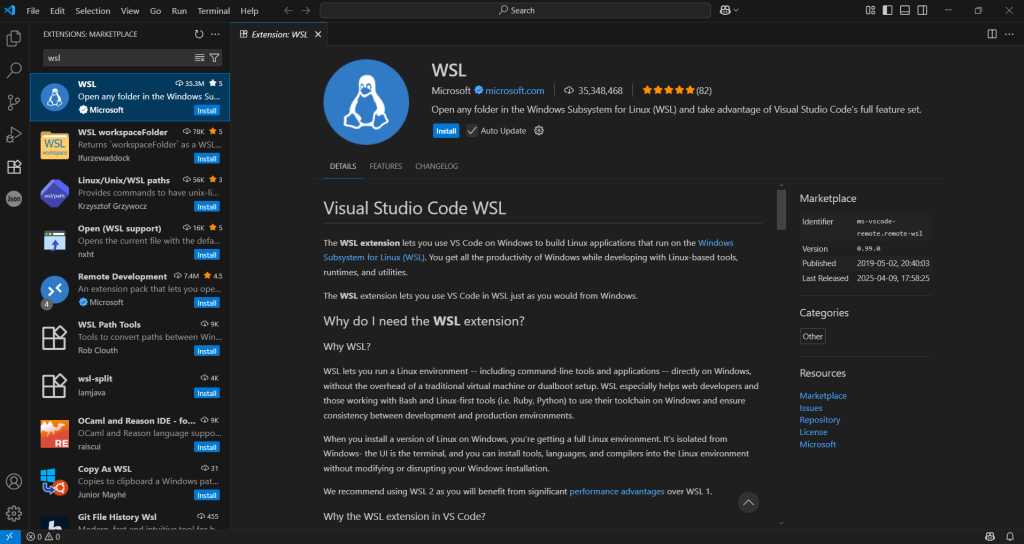

ToggleSelon le rapport publié par Nir Zadok et Moshe Siman Tov Bustan, les contrôles de vérification dans Visual Studio Code présentent des lacunes importantes, permettant à des extensions malveillantes de conserver l’icône de validation « Vérifié » tout en exécutant du code potentiellement dangereux.

Concrètement, Visual Studio Code effectue une simple requête HTTP POST vers le domaine “marketplace.visualstudio[.]com” pour vérifier le statut d’une extension. Les chercheurs ont démontré qu’il est possible de manipuler les paramètres envoyés lors de cette vérification pour faire apparaître une extension malveillante comme vérifiée.

La technique d’attaque repose sur la reproduction des valeurs d’identification utilisées par une extension légitime et vérifiée, comme celles signées par Microsoft. En dupliquant ces valeurs dans une extension piégée, les attaquants peuvent faire passer leur code pour un module de confiance aux yeux des développeurs.

La conséquence ?

Un développeur peu méfiant pourrait installer et exécuter une extension contenant du code malveillant, pensant avoir affaire à un composant officiel validé par l’éditeur.

Dans une preuve de concept (PoC), les chercheurs ont montré qu’il était possible de déclencher l’ouverture de la calculatrice Windows directement via l’extension falsifiée, illustrant clairement le potentiel d’exécution de commandes à distance (RCE).

OX Security a également testé la méthode sur d’autres IDE populaires, tels que IntelliJ IDEA et Cursor, en modifiant les paramètres de vérification propres à chaque plateforme. Résultat : la faille s’est révélée exploitable sur plusieurs environnements, démontrant la portée globale de cette vulnérabilité.

Cette situation rappelle un problème plus vaste : l’abus du sideloading d’extensions. En effet, de nombreux développeurs installent encore des extensions au format VSIX (ou ZIP) obtenues depuis des dépôts non officiels comme GitHub, sans passer par les marketplaces officielles.

Or, sans une vérification rigoureuse de la signature du code et de la provenance du package, il devient extrêmement facile pour des attaquants de glisser du code malveillant dans ces modules.

Le contexte est d’autant plus préoccupant que les environnements de développement contiennent souvent des informations sensibles : credentials d’accès à des bases de données, clés API, tokens d’infrastructure, et bien sûr… le code source des applications en cours de développement.

Suite à une divulgation responsable, Microsoft a indiqué que ce comportement était “conforme à la conception”, précisant que les extensions ainsi manipulées ne pourraient pas être publiées sur le Marketplace officiel grâce à la vérification de signature désormais activée par défaut.

Cependant, selon OX Security, la faille restait exploitable au 29 juin 2025, laissant supposer que des utilisateurs qui installeraient manuellement un package VSIX seraient toujours vulnérables, même sans passer par le Marketplace.

Face à ce risque, les experts recommandent plusieurs mesures immédiates :

✔️ N’installer des extensions que depuis les marketplaces officielles (Visual Studio Marketplace, JetBrains Marketplace, etc.).

✔️ Éviter le sideloading de VSIX ou d’autres formats d’extensions téléchargées depuis des sources non vérifiées.

✔️ Mettre à jour régulièrement votre IDE et ses outils de sécurité intégrés.

✔️ Auditer les extensions déjà installées pour vérifier leur provenance et leur intégrité.

✔️ Limiter les droits et les accès des environnements de développement, surtout ceux utilisés dans des contextes sensibles comme la production.

Cette vulnérabilité démontre une fois de plus que les développeurs deviennent une cible directe des cyberattaques, notamment via leurs outils de travail quotidiens.

La confiance aveugle dans les symboles de vérification ne suffit plus. Les organisations doivent mettre en place des politiques strictes de sécurité des environnements de développement, avec des processus d’audit régulier des extensions et une sensibilisation accrue des équipes.

Avec l’augmentation des attaques sur la chaîne d’approvisionnement logicielle, chaque maillon, y compris les IDEs, mérite désormais une attention particulière en matière de cybersécurité.