Shopping cart

Recent Posts

Subscribe

Sign up to get update news about us. Don't be hasitate your email is safe.

Breaking news :

Sign up to get update news about us. Don't be hasitate your email is safe.

12 septembre 2025 – Plusieurs vulnérabilités dans Cursor, l’éditeur de code assisté par IA, ont été révélées. Ces failles permettent à un attaquant de déclencher l’exécution arbitraire de code simplement en ouvrant un projet malicieusement préparé – sans aucune interaction explicite de la part de l’utilisateur. (thehackernews.com, turn0search1, turn0search4)

table des matières

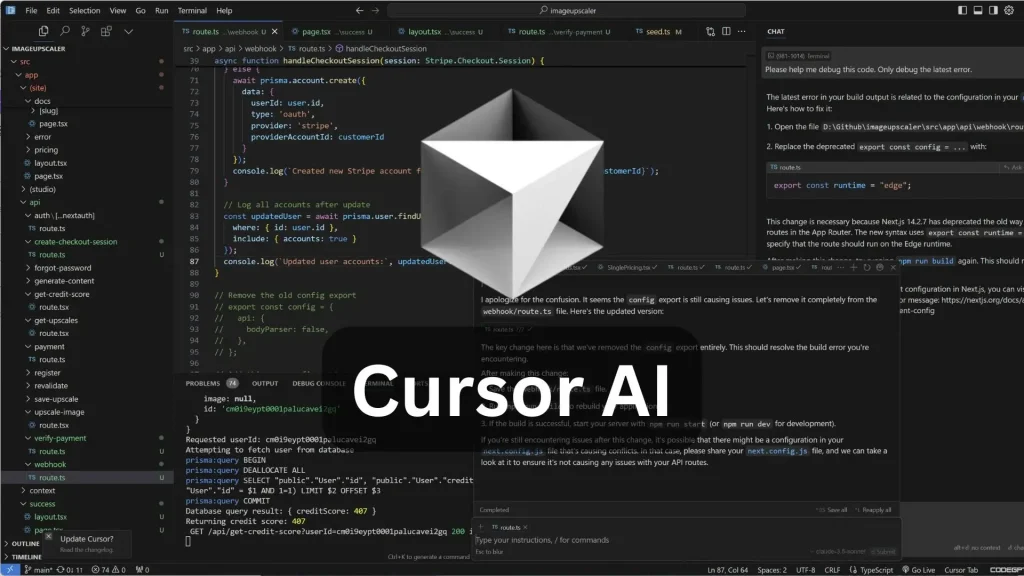

ToggleCursor est un fork de Visual Studio Code développé par Anysphere, intégrant des fonctions IA pour faciliter le codage, l’édition, et l’assistance via LLMs. Il est utilisé par de nombreux développeurs dans le monde. Tenable®+1

L’un des concepts centraux liés à ces attaques est le Model Context Protocol (MCP), un protocole permettant à Cursor de s’interfacer avec des serveurs externes pour charger des contextes de modèle, des outils, des données, etc. Tenable®+1

Par défaut, Cursor désactive la fonctionnalité Workspace Trust (qui dans VS Code requiert l’approbation explicite avant d’exécuter certaines tâches). Dans Cursor, cette confiance est désactivée par défaut, ce qui permet qu’une tâche automatique (task) configurée pour s’exécuter à l’ouverture d’un dossier (runOn: “folderOpen”) soit exécutée silencieusement lorsqu’un développeur ouvre un dépôt malveillant. The Hacker News+2oasis.security+2

Le fichier clé dans ce scénario est .vscode/tasks.json. Un attaquant peut glisser dans un dépôt un tel fichier avec une tâche autorun déguisée, ce qui transforme une simple ouverture de dossier en exécution de code arbitraire. oasis.security+1

CVE-2025-54136 (MCPoison) : une vulnérabilité permettant qu’après avoir approuvé une configuration MCP sécurisée, un acteur malveillant modifie cette configuration pour y insérer des commandes malveillantes. Le programme exécutera ces commandes sans nouvelle demande d’approbation. The Hacker News+2Check Point Research+2

CVE-2025-54135 (CurXecute) : permet l’exécution de code arbitraire via des prompt-injections en ciblant des serveurs MCP connectés (par exemple via Slack ou d’autres intégrations), qui modifient la configuration globale (mcp.json). Le nom de serveur MCP reste le même, ce qui contourne les contrôles de confiance liés au nom. Tenable®+2CyberScoop+2

L’exploitation de ces vulnérabilités peut conduire à plusieurs conséquences graves :

Exécution de code silencieuse dans le contexte de l’utilisateur, dès que le projet est ouvert. The Hacker News+2oasis.security+2

Vol de données sensibles : tokens d’API, identifiants, clés d’accès, configurations locales, etc. BleepingComputer+1

Persistance et propagation : un backdoor ou une commande malveillante pourrait être exécuté à chaque ouverture du projet, ou lors de synchronisations Git pour les environnements de travail partagés. oasis.security+1

Attaques sur la chaîne d’approvisionnement logicielle : un dépôt public utilisé par de nombreux développeurs pourrait être compromis pour affecter un grand nombre de machines. Check Point Research+1

Cursor a publié des versions corrigées (version 1.3) dans lesquelles certaines de ces vulnérabilités sont traitées, notamment MCPoison, avec des demandes de ré-approbation à chaque modification de la configuration MCP. Check Point Research+1

Toutefois, la configuration par défaut reste problématique : Workspace Trust est désactivée par défaut. Cela signifie qu’un grand nombre d’utilisateurs restent exposés à ce risque. The Hacker News+2oasis.security+2

Pour les utilisateurs de Cursor, les équipes de développement, et les responsables sécurité, voici les actions à entreprendre :

Activer Workspace Trust dès que possible dans Cursor, pour imposer une approbation explicite avant toute tâche autorun. oasis.security+1

Désactiver l’exécution automatique des tâches (task.allowAutomaticTasks) si cette option est disponible, ou éviter d’ouvrir des dépôts non vérifiés dans Cursor. Help Net Security+1

Auditer les fichiers de configuration dans les dépôts (notamment .vscode/tasks.json) pour détecter les tâches avec runOn: "folderOpen". oasis.security+1

Utiliser des environnements isolés (VM, containers, sandbox) pour ouvrir des projets inconnus ou provenant de sources externes. oasis.security+1

Réduire la quantité de secrets ou de variables sensibles stockées localement, et limiter les privilèges des machines de développement pour éviter que la compromission ne soit catastrophique. Help Net Security+1

La découverte de ces failles dans Cursor met en lumière le danger des fonctionnalités d’automatisation intégrées dans les éditeurs de code assistés par intelligence artificielle. Lorsqu’une configuration de confiance est mal gérée — notamment lorsqu’elle reste active par défaut — elle ouvre la porte à des attaques silencieuses, persistantes, et potentiellement très larges.

Cette situation est un rappel net que la sécurité ne doit pas être sacrifiée sur l’autel de la commodité : il est essentiel de concevoir des modes de confiance explicites, des approbations visibles, et des principes de moindre privilège.